В условиях активного реформирования и ужесточения регулирования в сфере защиты критической информационной инфраструктуры ноябрь 2025 года стал периодом значительных нормативных изменений. Ключевые ведомства и органы власти – Правительство РФ, ФСБ России и ФСТЭК России – приняли и вынесли на обсуждение ряд ключевых документов, которые формируют новую архитектуру требований к кибербезопасности для субъектов КИИ, государственных органов и организаций, ответственных за информационные ресурсы РФ.

Основные тенденции:

Утверждены поправки, упрощающие и унифицирующие процесс категорирования через отраслевые типовые перечни, с уточнением критериев значимости и добавлением требований по предоставлению данных о доменных именах и сетевых адресах.

В проекте предложены новые, более жёсткие сроки оповещения ФСБ России (через НКЦКИ) об атаках и инцидентах, обязанность разработки планов реагирования, а также регламентирован порядок взаимодействия с иностранными CERT/CSIRT исключительно через НКЦКИ.

Проект предусматривает установление детальных требований к средствам защиты, предназначенных для обнаружения, предупреждения и ликвидации КИ и реагирования на КИ , включая обязательное российское происхождение, сертификацию и интеграцию с инфраструктурой НКЦКИ.

ФСТЭК России утвердила новую методику расчёта показателя защищённости (КЗИ) с цветовой индикацией и регулярной отчётностью, что переводит контроль уровня ИБ на измеримую основу.

В проекте рассматривается введение административных штрафов за нарушения правил эксплуатации объектов КИИ. Однако это не отменяет существующей уголовной ответственности, которая сохраняется и применяется на практике.

Опубликован национальный стандарт ПНСТ 1021-2025, впервые устанавливающий требования к защите информации в системах управления, связанных с физической безопасностью (АСУ ТП, промышленная автоматика).

Данные изменения направлены на создание централизованной, технологически независимой и оперативно управляемой системы кибербезопасности, повышение уровня дисциплины и ответственности организаций, а также на интеграцию механизмов защиты информации в стратегически важные и технологические процессы.

Ключевые нормативные изменения

Изменения в правилах категорирования объектов КИИ

Правительство Российской Федерации (далее − РФ) утвердило Постановление от 07.11.2025 г. № 1762 «О внесении изменений в некоторые акты Правительства Российской Федерации», которое вносит изменения в базовые правила категорирования объектов критической информационной инфраструктуры (далее – КИИ), в перечень показателей критериев значимости объектов КИИ и их значения, утвержденные Постановлением Правительства РФ от 08.02.2018 г. № 127 (далее – Правила).

Основные изменения направлены на интеграцию и юридическое закрепление новых подходов к категорированию, введенных в рамках реформы регулирования КИИ:

Ключевые положения:

Закрепляется, что категорированию подлежат объекты КИИ, соответствующие типам, включенным в утвержденные перечни типовых отраслевых объектов КИИ. Этап самостоятельного оценки организацией выполнения критических процессов исключен из Правил. При этом субъекты КИИ самостоятельно определяют свои объекты, опираясь на типовые перечни. В случае если субъект КИИ идентифицирует объект, соответствующий критериям значимости, но не включенный в действующий типовой перечень, он обязан проинформировать об этом ФСТЭК России, что создает механизм для инициативной корректировки и актуализации самих перечней.

Процесс установления соответствия критериям значимости, расчета показателей и присвоения категории должен осуществляться не только по общим Правилам, но и с учетом отраслевых особенностей категорирования, утвержденных для конкретных сфер.

Уточнение критериев значимости и сведений об объектах:

- в перечень показателей добавлены новые позиции для более точной оценки значимости в сферах транспорта (мультимодальные перевозки, опасные грузы), финансового рынка (микрофинансовые организации, бюро кредитных историй) и государственного оборонного заказа (статус в кооперации);

- уточнены пороговые значения для объектов связи и органов власти;

- в состав сведений об объекте КИИ, передаваемых в уполномоченный орган, добавлены доменные имена и сетевые адреса объекта, если он взаимодействует с сетями общего пользования, включая Интернет.

Изменены формулировки понятий «прекращение функционирования» и «нарушение функционирования» объекта КИИ, которые теперь могут детализироваться в отраслевых особенностях. Также уточнены процедуры мониторинга соблюдения требований и пересмотра категорий.

Что должны сделать организации?

01

Изучить обновления правил и перечня.

02

Инициировать процедуру повторного категорирования объектов КИИ, в рамках которого учесть утвержденные типовые перечни (либо проект перечней) и проекты отраслевых особенностей (на текущий момент отраслевые особенности не утверждены Правительством РФ, находятся на этапе рассмотрения).

03

При проведении повторного категорирования осуществить расчет и оценку показателей в соответствии с новыми критериями.

04

В случае изменения категории значимости у каких-либо объектов КИИ сведения о результатах пересмотра категории значимости направить в ФСТЭК России по форме, утвержденной приказом ФСТЭК России № 236.

05

Если категория значимости объекта КИИ не изменилась, то необходимо убедиться в актуальности ранее предоставленных сведений о результатах категорирования в части используемых средств, операционных систем и т.д. В случае необходимости актуализации сведений направить их в ФСТЭК России по форме, утвержденной приказом ФСТЭК России № 236, а также отправить по соответствующей форме сведения о доменных именах и сетевых адресах объектов КИИ, имеющих выход во внешние сети.

06

Если объект КИИ, который ранее был категорирован как незначимый объект КИИ и в результате пересмотра категория значимости которого не изменилась (сохранилось решение об отсутствии необходимости присваивать категорию), не соответствует ни одному из типовых отраслевых объектов КИИ по перечням, то постоянно действующая комиссия по категорированию может принять решение о снятии статуса «объекта КИИ» с рассматриваемой системы и направить мотивированное решение в ФСТЭК России, содержащее обоснование принятого решения и реквизиты объекта КИИ.

07

Внести изменения во внутренние методики и регламенты категорирования в соответствии с новой редакцией Правил.

Порядок информирования ФСБ России о компьютерных атаках и инцидентах

Федеральная служба безопасности РФ (далее – ФСБ России) подготовила проект приказа «Об утверждении Порядка информирования ФСБ России о компьютерных атаках и компьютерных инцидентах, реагирования на них, принятия мер по ликвидации последствий компьютерных атак, проведенных в отношении значимых объектов КИИ РФ и иных информационных ресурсов РФ, принадлежащих органам и организациям, на которые возложены обязанности, предусмотренные ч. 4 ст. 9 Федерального закона от 26.07.2017 г. № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» (далее – 187-ФЗ)».

Предлагаемый приказ отменит приказ ФСБ России от 19.06.2019 г. № 282 «Об утверждении Порядка информирования ФСБ России о компьютерных инцидентах, реагирования на них, принятия мер по ликвидации последствий компьютерных атак, проведенных в отношении значимых объектов критической информационной инфраструктуры Российской Федерации».

Ключевые нововведения и уточнения:

Проект сужает круг субъектов, обязанных информировать ФСБ России, в части объектов КИИ, оставляя эту обязанность только за субъектами КИИ, имеющими значимые объекты КИИ. При этом он существенно расширяет охват за счёт новой категории: обязанность по информированию теперь возлагается на руководителей государственных органов, государственных и муниципальных учреждений, государственных внебюджетных фондов, государственных корпораций и компаний, а также иных организаций, находящихся под контролем государства. Они должны сообщать о любых компьютерных атаках (далее − КА) и инцидентах, связанных с принадлежащими им информационными ресурсами РФ..

Разделение понятий и сроков:

- при компьютерном инциденте (далее − КИ) на значимом объекте КИИ необходимо сообщить в Национальный координационный центр по компьютерным инцидентам (далее – НКЦКИ) в течение 3 часов с момента обнаружения;

- при КИ в информационном ресурсе государственного органа/организации необходимо сообщить в течение 24 часов;

- при КА (независимо от результата): необходимо сообщить в течение 24 часов.

В течение 90 дней с момента включения объекта в реестр значимых объектов КИИ субъект обязан разработать и утвердить план реагирования на КИ. План должен содержать технические характеристики объекта, условия начала реагирования, конкретные мероприятия, ответственных лиц и сроки. Копия плана направляется в НКЦКИ в течение 7 дней после утверждения.

Взаимодействие с ФСБ России и Банком России:

- план реагирования может предусматривать условия привлечения подразделений ФСБ России. В этом случае проект плана до утверждения согласовывается с Центром защиты информации и специальной связи ФСБ России;

- для организаций финансового сектора план также может предусматривать взаимодействие с Банком России и требует его согласования;

- финансовые организации обязаны дублировать всю информацию об инцидентах, атаках и результатах реагирования в Банк России.

Субъекты КИИ обязаны не реже раза в год проводить тренировки по отработке плана реагирования и при необходимости вносить в него изменения по итогам учений.

Государственные органы (организации) перед тем, как принимать меры по ликвидации последствий КА и восстановлению функционирования, должны направить перечень планируемых мер в НКЦКИ.

После завершения мероприятий по реагированию субъекты КИИ и государственные органы (организации) обязаны в установленные сроки (48 и 24 часа соответственно) информировать НКЦКИ о результатах.

Что должны сделать субъекты КИИ, имеющие значимые объекты КИИ и государственные органы (организации)?

01

Обеспечить отслеживание процесса утверждения проекта приказа и установления даты его вступления в законную силу для своевременного исполнения предъявляемых требований. На данный момент предварительная дата вступления в силу − 30 января 2026 года.

02

В течение 90 дней с момента регистрации новых значимых объектов КИИ в реестре разработать и утвердить план реагирования. Проект плана, предусматривающий взаимодействие с ФСБ России, должен быть согласован. Утвержденный план реагирования подлежит направлению в НКЦКИ в срок, не превышающий 7 календарных дней с даты его утверждения.

03

Актуализировать существующие планы реагирования в соответствии с новыми требованиями (структура, содержание, условия привлечения ФСБ России, Банка России) и направить в течение 7 дней в НКЦКИ со момента утверждения актуальной редакции.

04

Обеспечить возможность информирования НКЦКИ о КИ в течение 3 часов, об атаках – в течение 24 часов.

05

Внедрить ежегодное проведение практических тренировок по отработке плана.

06

Обеспечить отправку итогового отчета о результатах реагирования в НКЦКИ в течение 48 часов.

Порядок обмена информацией о компьютерных атаках и инцидентах между субъектами КИИ и иностранными организациями

ФСБ России подготовила проект приказа «Об утверждении Порядка обмена информацией о компьютерных атаках и компьютерных инцидентах между субъектами КИИ РФ, между субъектами КИИ РФ и уполномоченными органами иностранных государств, международными, международными неправительственными организациями и иностранными организациями, осуществляющими деятельность в области реагирования на компьютерные инциденты».

Документ заменит действующий приказ ФСБ России от 24.07.2018 г. № 368 «Об утверждении Порядка обмена информацией о компьютерных инцидентах между субъектами КИИ РФ, между субъектами КИИ РФ и уполномоченными органами иностранных государств, международными, международными неправительственными организациями и иностранными организациями, осуществляющими деятельность в области реагирования на компьютерные инциденты, и Порядка получения субъектами КИИ РФ информации о средствах и способах проведения компьютерных атак и о методах их предупреждения и обнаружения» и детализирует механизмы взаимодействия как внутри страны, так и на международном уровне.

Ключевые нововведения и уточнения:

Субъекты КИИ могут обмениваться информацией о КА и КИ с другими субъектами КИИ в ходе мероприятий по реагированию, чтобы предотвратить их распространение. Субъекты КИИ вправе сами определить круг субъектов КИИ для обмена данной информацией.

Установлен единый шлюз для взаимодействия с иностранными и международными организациями, занимающимися реагированием на киберинциденты (CERT, CSIRT). Непосредственный обмен субъекта КИИ с иностранной организацией допускается только в случае, если это прямо предусмотрено международным договором РФ. Во всех остальных случаях взаимодействие должно проходить через НКЦКИ.

Если субъект КИИ считает необходимым проинформировать иностранную организацию, он направляет в НКЦКИ обращение с обоснованием необходимости, реквизитами адресата и самой информацией. НКЦКИ рассматривает обращение в течение 24 часов и принимает решение о передаче информации или об отказе, о чем информирует субъект.

Вся информация, которой субъекты КИИ обмениваются между собой или получают от иностранных организаций (как по запросу, так и инициативно), должна быть обязательно направлена в НКЦКИ.

Установленные сроки информирования НКЦКИ:

- при получении информации от иностранной организации − не позднее 24 часов;

- при получении информации о КИ и КА, затрагивающем объект КИИ другого субъекта КИИ, − не позднее 12 часов.

Что должны сделать организации?

01

Обеспечить отслеживание процесса утверждения проекта приказа и установления даты его вступления в законную силу для своевременного исполнения предъявляемых требований. На данный момент предварительная дата вступления в силу − 30 января 2026 года.

02

Внутренние процедуры должны предусматривать обязательный обмен информацией с другими субъектами КИИ при реагировании на инциденты, включая определение круга партнеров.

03

Наладить процесс немедленного направления в НКЦКИ любой информации, полученной в рамках обмена с другими субъектами КИИ или из зарубежных источников.

04

Исключить прямое обращение в иностранные CERT/CSIRT, за исключением случаев, строго оговоренных в международных договорах РФ. Все запросы и информация должны направляться через НКЦКИ.

05

Обеспечить возможность подключения и работы с технической инфраструктурой НКЦКИ для оперативного обмена.

06

Обеспечить соблюдение новых сроков передачи информации в НКЦКИ (12 и 24 часа) при получении данных извне.

Порядок получения субъектами КИИ информации о средствах и методах кибератак

ФСБ России подготовила проект приказа «Об утверждении Порядка получения субъектами КИИ РФ информации о средствах и способах проведения компьютерных атак и о методах их предупреждения и обнаружения».

Проект приказа устанавливает централизованный канал, через который субъекты КИИ могут и должны получать от государства актуальную информацию о киберугрозах и методах защиты.

Ключевые положения:

Основным поставщиком данных о средствах, способах, методах предупреждения и обнаружения КА выступает НКЦКИ.

Способы получения информации:

- через официальный сайт НКЦКИ;

- путем направления запроса в НКЦКИ через его специальную техническую инфраструктуру или по электронной/почтовой связи;

- центр может направлять информацию субъектам КИИ с учетом специфики их объектов.

Что должны сделать организации?

01

Обеспечить отслеживание процесса утверждения проекта приказа и установления даты его вступления в законную силу для своевременного исполнения предъявляемых требований. На данный момент предварительная дата вступления в силу − 30 января 2026 года.

02

Определить подразделение или сотрудников, ответственных за мониторинг информации на сайте НКЦКИ и взаимодействие с центром.

03

Обеспечить техническую возможность подключения к инфраструктуре НКЦКИ для оперативного получения данных.

04

Интегрировать получение и анализ информации от НКЦКИ в регулярные процедуры мониторинга угроз, обновления систем защиты и проведения учений.

Требования к средствам для обнаружения, предупреждения и ликвидации кибератак

ФСБ России подготовила проект приказа «Об установлении требований к средствам, предназначенным для обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты, в том числе к средствам, предназначенным для поиска признаков компьютерных атак».

Проект приказа устанавливает детальные и обязательные технические требования к средствам защиты, используемым в рамках Государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак (далее – ГосСОПКА). Проект заменит действующий приказ ФСБ России от 06.04.2019 г. № 196 «Об утверждении Требований к средствам, предназначенным для обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты».

Ключевые положения:

Средства должны производиться и поддерживаться российскими юрлицами, не находящимися под контролем иностранных лиц.

Удаленное управление и передача данных разрешены исключительно для работников субъекта КИИ (организации), сотрудников аккредитованных центров ГосСОПКА, а также лицензиатов, осуществляющих деятельность в области защиты информации. Любая несанкционированная передача данных за пределы установленного круга лиц запрещена.

Требования разделены для шести типов средств, каждый должен выполнять строго определенные функции:

- средства обнаружения: сбор, корреляция и анализ событий информационной безопасности (далее − ИБ) для выявления инцидентов. Требуется сертификат ФСБ России класса Г/ГП;

- средства предупреждения: сбор данных об угрозах (уязвимости, IOC), анализ и формирование рекомендаций. Базы данных уязвимостей и другой информации об угрозах в таких средствах должны обновляться не реже одного раза в 24 часа;

- средства ликвидации последствий: учет инцидентов, управление процессами реагирования и обязательная интеграция с НКЦКИ;

- средства поиска признаков атак: анализ сетевого трафика и выявления в нем индикаторов компрометации. Для средств, работающих в сетях электросвязи, требуется хранение трафика 6 месяцев, для прочих информационных ресурсов − 7 дней, а также требуется сертификат ФСБ России класса В/ВП;

- средства обмена: обеспечение передачи информации в рамках ГосСОПКА;

- средства криптографической защиты: обязательная сертификация ФСБ России.

Для всех средств установлены обязательные функции безопасности: идентификация и аутентификация, разграничение прав, регистрация событий, контроль целостности, обновление, резервирование.

Что должны сделать организации?

01

Обеспечить отслеживание процесса утверждения проекта приказа и установления даты его вступления в законную силу для своевременного исполнения предъявляемых требований.

02

Провести аудит используемых систем защиты на соответствие новым требованиям по функционалу, происхождению и сертификации.

03

Для средств, не соответствующих требованиям (особенно по происхождению, сертификации или обязательным функциям), разработать план замены на сертифицированные российские решения.

04

Настроить средства ликвидации последствий и обмена для автоматизированного взаимодействия с технической инфраструктурой НКЦКИ в установленных форматах.

05

Установить процедуры регулярного (ежесуточного) обновления баз угроз в средствах предупреждения и обеспечить требуемые сроки хранения сетевого трафика и событий ИБ.

Порядок и Технические условия установки и эксплуатации средств ГосСОПКА и средств поиска признаков атак

ФСБ России подготовила проект приказа «Об утверждении Порядка и Технических условий установки и эксплуатации средств, предназначенных для обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты, в том числе средств, предназначенных для поиска признаков компьютерных атак, за исключением средств, предназначенных для поиска признаков компьютерных атак в сетях электросвязи, используемых для организации взаимодействия объектов КИИ РФ».

Проект приказа определяет процедуры развертывания и эксплуатации средств защиты, предназначенных для обнаружения, предупреждения и ликвидации КА и реагирования на КИ, разделяя их на две категории:

- Средства, которые организации выбирают и устанавливают сами.

- Средства поиска признаков атак (далее − ППКА), которые устанавливает и обслуживает ФСБ России.

Проект заменит действующий приказ ФСБ России от 19.06.2019 г. № 281 «Об утверждении Порядка, технических условий установки и эксплуатации средств, предназначенных для обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты, за исключением средств, предназначенных для поиска признаков компьютерных атак в сетях электросвязи, используемых для организации взаимодействия объектов критической информационной инфраструктуры Российской Федерации».

Ключевые положения:

Для средств защиты, предназначенных для обнаружения, предупреждения и ликвидации КА и реагирования на КИ, которые организации выбирают самостоятельно:

- Субъект КИИ или государственный орган (организация) сам определяет состав необходимых средств, исходя из потребностей.

- Выбранные средства должны соответствовать отдельным Требованиям ФСБ России к таким средствам, которые мы рассмотрели в предыдущем пункте.

- Установку, настройку и проверку работоспособности субъект КИИ (организация) проводит самостоятельно или с привлечением аккредитованного центра ГосСОПКА либо организации, имеющей соглашение о сотрудничестве с НКЦКИ.

- В течение 15 дней после установки и настройки необходимо проинформировать НКЦКИ о перечне используемых средств. Организации финансового сектора дублируют это уведомление в Банк России.

- Если по результатам рассмотрения уведомления НКЦКИ выявит нарушения, он направит замечания. Организация обязана устранить их в течение 30 дней и повторно направить информацию в НКЦКИ.

- Организация обеспечивает круглосуточную бесперебойную работу средств.

Для средств ППКА, которые устанавливает ФСБ России:

- Необходимость установки таких средств определяет ФСБ России.

- После уведомления от ФСБ России организация должна в установленные сроки (10-30 дней) назначить ответственных, предоставить детальную информацию о своей ИТ-инфраструктуре и согласовать регламент взаимодействия.

- Установку производит ФСБ России на безвозмездной основе. Приемка осуществляется совместной комиссией с оформлением акта.

- Разделение обязанностей при эксплуатации:

- ФСБ России несет ответственность за эксплуатацию, техническое обслуживание, замену и мониторинг самих средств ППКА;

- организация (субъект КИИ, орган) обеспечивает сохранность, бесперебойное электропитание, выделение IP-адресов и каналов связи для работы средств ППКА, а также непрерывность работы своей собственной инфраструктуры.

- Демонтаж средств ППКА проводится ФСБ России по решению службы, при реорганизации/ликвидации организации или при изменении мест установки.

Что должны сделать организации?

01

Обеспечить отслеживание процесса утверждения проекта приказа и установления даты его вступления в законную силу для своевременного исполнения предъявляемых требований.

02

Для собственных средств, защиты, предназначенных для обнаружения, предупреждения и ликвидации КИ и реагирования на КИ:

- провести оценку и выбор средств, соответствующих Требованиям ФСБ России;

- настроить процессы информирования НКЦКИ и Банка России (для финансового сектора) о вводе средств в эксплуатацию;

- обеспечить их круглосуточную работу и контроль доступа.

03

Для средств ППКА, устанавливаемых ФСБ России:

- быть готовыми к получению уведомления от ФСБ России и оперативно (в течение 10 дней) назначить ответственных за взаимодействие;

- подготовить детальную документацию по ИТ-инфраструктуре (схемы, модели, правила доступа) для предоставления в ФСБ России в установленные сроки;

- обеспечить технические условия для установки: выделить помещения, соответствующие ГОСТ Р 59316-2021 «Слаботочные системы. Кабельные системы. Телекоммуникационные пространства и помещения. Аппаратная комната. Общие требования», гарантировать бесперебойное питание, предоставить сетевые ресурсы (IP-адреса, каналы связи);

- при проведении плановых работ в информационной инфраструктуре учитывать требования об информировании ФСБ России о таких работах не менее чем за 7 календарных дней до их начала.

Новые правила ФСБ России для аккредитации центров ГосСОПКА

ФСБ России подготовила проект приказа «Об утверждении Порядка аккредитации центров государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации и Требований к центрам государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации, а также к аккредитованным центрам».

Главные изменения:

Внедрена практическая оценка компетенций. Процедура аккредитации дополнена обязательной проверкой знаний и практических навыков работников центра на соответствие установленным требованиям.

Усилены кадровые требования. Четко регламентирован необходимый уровень образования, профильный стаж и опыт руководящей работы для руководителей и сотрудников центров. Введено требование об обязательном повышении квалификации.

Введены специальные требования к работе с государственной тайной (далее − ГТ): наличие у центра лицензии на осуществление работ с использованием сведений, составляющих ГТ, и наличие у сотрудников центра соответствующего допуска к ГТ.

Ужесточены требования к техническим средствам. Введен прямой запрет для центров ГосСОПКА на использование средств защиты информации, происходящих из иностранных государств, совершающих недружественные действия, либо произведенных организациями, находящимися под их юрисдикцией.

Расширены полномочия по контролю. Аккредитующий орган наделен правом проведения проверок, включая предоставление беспрепятственного доступа к помещениям и информационным ресурсам аккредитованных центров.

Детализированы обязательства по информированию. Установлены конкретные сроки оповещения НКЦКИ:

- в течение 3 часов – о компьютерных инцидентах, связанных со значимыми объектами КИИ;

- в течение 24 часов – о компьютерных инцидентах на иных информационных ресурсах, а также о всех компьютерных атаках.

Что должны сделать организации?

Обеспечить отслеживание процесса утверждения проекта приказа и установления даты его вступления в законную силу для своевременного исполнения предъявляемых требований.

Для соискателей аккредитации:

01

Аудит кадрового состава на соответствие обновленным квалификационным требованиям (образование, стаж, гражданство).

02

Инвентаризация и модернизация технической инфраструктуры в целях исключения использования средств, подпадающих под установленные ограничения, и приведения ее в соответствие с новыми требованиями.

03

Подготовка персонала и документов к процедуре комплексной проверки, включая подтверждение практических навыков работников.

04

Формирование расширенного пакета документов, включающего детализированные сведения о помещениях, структуре, техническом оснащении и результатах деятельности.

Для уже аккредитованных центров:

01

Приведение кадровой политики и технической базы в соответствие с обновленными нормативными требованиями.

02

Организация и обеспечение процессов оперативного взаимодействия с НКЦКИ, включая соблюдение установленных сроков информирования.

03

Подготовка к реализации контрольных мероприятий со стороны ФСБ России, включая обеспечение доступа к информационным ресурсам и документации.

04

Планирование и проведение ежегодной оценки защищенности собственных информационных ресурсов с привлечением другого аккредитованного центра ГосСОПКА.

Непрерывное взаимодействие с НКЦКИ

ФСБ России подготовила проект приказа «Об утверждении Порядка осуществления непрерывного взаимодействия субъектов КИИ РФ, которым на праве собственности, аренды или ином законном основании принадлежат значимые объекты КИИ РФ, а также руководителей органов и организаций, на которых возложены обязанности, предусмотренные ч. 4 ст. 9 187-ФЗ, с государственной системой обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации».

Ключевые изменения:

Под непрерывным взаимодействием понимается информирование о КА и КИ через техническую инфраструктуру НКЦКИ. Основным инструментом определен персонифицированный кабинет субъекта ГосСОПКА. Доступ предоставляется после заключения установленного регламента взаимодействия.

На организации возлагается обязанность по направлению в НКЦКИ информации о компьютерных атаках и инцидентах в сроки, установленные смежным нормативным актом. Параллельно существует обязанность по приему информации от НКЦКИ, включая данные об угрозах и предписания по противодействию. Форматы представления информации строго регламентированы НКЦКИ.

Факт приема сообщения НКЦКИ подтверждается присвоением компьютерной атаке или инциденту уникального идентификатора. Процедура идентификации осуществляется в течение 24 часов с момента регистрации информации в системе.

Организации обязаны в течение 24 часов с момента получения от НКЦКИ информации о признаках инцидентов или готовящихся атаках направить отчет о предпринимаемых превентивных мерах. Аналогичный срок установлен для ответа на официальные запросы НКЦКИ о предоставлении дополнительных сведений.

Организации наделены правом инициировать обращение в НКЦКИ для получения методической и экспертной поддержки, а также для привлечения сил ГосСОПКА к мероприятиям по реагированию на компьютерные инциденты.

Что должны сделать организации до 30.01.2026?

01

Обеспечить отслеживание процесса утверждения проекта приказа и установления даты его вступления в законную силу для своевременного исполнения предъявляемых требований.

02

Провести правовой аудит на предмет отнесения к кругу лиц, подпадающих под действие регламента.

03

Инициировать процедуру заключения регламента взаимодействия с НКЦКИ для получения доступа к персонифицированному кабинету.

04

Издать внутренний организационно-распорядительный документ, определяющий ответственных сотрудников и регламентирующий процедуры работы с системой НКЦКИ.

05

Организовать изучение и внедрение утвержденных НКЦКИ форматов представления информации о компьютерных атаках и инцидентах.

06

Обеспечить регистрацию и актуализацию резервных каналов связи (почтовый адрес и адрес электронной почты) в персонифицированном кабинете.

07

Создать и апробировать внутренние процессы, гарантирующие соблюдение установленных сроков информирования НКЦКИ и реагирования на его запросы.

Административная и уголовная ответственность, связанная с критической информационной инфраструктурой

Государственная дума рассматривает закон, который вводит административные штрафы для сотрудников и компаний за нарушение правил работы с объектами КИИ, если эти нарушения еще не привели к серьезному ущербу (который уже является уголовным преступлением).

Раньше нарушение установленных правил безопасности в критически важных объектах инфраструктуры (области, сферы, относящиеся к КИИ РФ: энергетика, транспорт, медицина и т.д.) напрямую вело к уголовной ответственности. На практике это создавало риск несоразмерного наказания даже за формальные нарушения, которые могли трактоваться как причинение вреда.

Теперь введена административная ответственность в виде штрафов за сам факт подобных нарушений. Это даёт контролирующим органам более гибкий и соразмерный инструмент для обеспечения безопасности, а сотрудникам и организациям − возможность устранить нарушения до наступления серьёзных последствий без немедленного риска уголовного преследования.

В «Кодекс Российской Федерации об административных правонарушениях» от 30.12.2001 г. № 195-ФЗ предлагается добавить новую статью 13.12², теперь:

Изменением будет считаться нарушение правил эксплуатации или доступа к:

- серверам, базам данных и сетям, где хранится защищаемая информация КИИ;

- информационным системам, сетям связи и автоматизированным системам управления (далее − АСУ), относящимся к КИИ.

Определены административные штрафы:

- обычный сотрудник (гражданин): штраф 5 000 – 10 000 рублей;

- руководитель, ответственное лицо: штраф 10 000 – 50 000 рублей;

- сама организация (юрлицо): штраф 100 000 – 500 000 рублей.

Также произошло уточнение уголовной ответственности за атаки на критическую ИТ-инфраструктуру. Предлагаемый законопроект конкретизирует действующую уголовную статью за атаки на объекты КИИ РФ. Изменяется статья 274.1 «Уголовного кодекса Российской Федерации» от 13.06.1996 № 63-ФЗ («Неправомерное воздействие на КИИ РФ»):

Теперь основанием для уголовной ответственности служит нарушение, которое повлекло совершение одного из четырех действий: уничтожение, блокирование, модификация, копирование компьютерной информации, содержащейся в КИИ.

Вводится специальное примечание для части 3 статьи 274.1 (нарушение правил эксплуатации и доступа). Сотрудник, который нарушил правила и причинил вред (см. пункт 1), может быть освобожден от уголовной ответственности, если:

- активно способствовал раскрытию и расследованию этого преступления;

- предпринял необходимые меры по сохранению следов атаки или нарушения;

- в его действиях нет состава другого преступления (например, измены государству или коррупции).

Что должны сделать организации?

01

Провести правовой и технический аудит:

- определить статус систем: выяснить, отнесены ли используемые информационные системы к объектам КИИ и прошли ли они обязательное категорирование;

- оценить риски: проанализировать, какие действия персонала могут быть квалифицированы как уничтожение, блокирование, модификация или копирование данных КИИ, и понять границу между административным и уголовным нарушением.

02

Актуализировать внутренние документы и процессы:

- пересмотреть правила эксплуатации и доступа: проверить, четко ли прописаны в регламентах правила работы с объектами КИИ, и внести соответствующие обязанности в должностные инструкции;

- обновить политики инцидент-менеджмента: разработать и внедрить четкий регламент действий при обнаружении инцидента или ошибки, повлекшей ущерб КИИ;

- закрепить новые нормы: убедиться, что внутренние документы (положения, инструкции) содержат прямые отсылки к возможности освобождения от уголовной ответственности при активном содействии и что факт такого содействия формально учитывается как смягчающее обстоятельство.

03

Организовать обучение персонала и усилить контроль.

Методики и стандарты ИБ

Методика ФСТЭК России по оценке состояния защиты КИИ

Федеральная служба по техническому и экспортному контролю РФ (далее − ФСТЭК России) утвердила новый обязательный Методический документ методику для самооценки и контроля уровня защиты информации информационных ресурсов и объектов КИИ − методику расчета показателя защищенности (далее − КЗИ). Эта методика заменяет предыдущую и вводит КЗИ по шкале от 0 до 1, который обязаны считать и предоставлять в ФСТЭК России, госорганы, операторы КИИ и другие регулируемые организации.

Ключевые изменения:

Появился обязательный показатель КЗИ. Теперь состояние ИБ измеряется не только качественно, но и количественно. Целевое значение: КЗИ = 1. Значение ниже 1 сигнализирует о проблемах.

Четкие критерии и цветовая индикация. Методика вводит три уровня состояния:

- «Зеленый» (КЗИ = 1): Минимально необходимый уровень защиты достигнут;

- «Оранжевый» (0,75 < КЗИ < 1): Есть предпосылки для реализации угроз. Уровень низкий;

- «Красный» (КЗИ ≤ 0,75): Реальная возможность реализации угроз. Уровень критический.

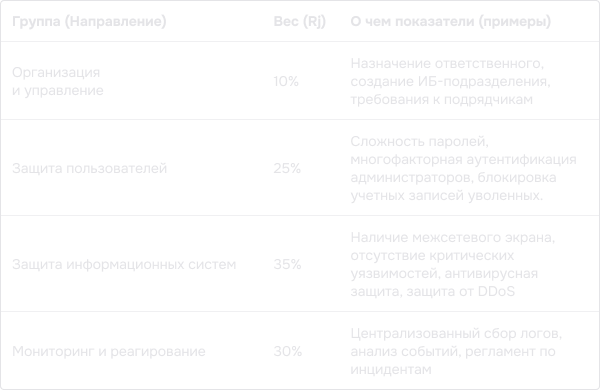

Детализированная система оценки по 4 группам мер. КЗИ рассчитывается на основе 16 частных показателей, сгруппированных по 4 направлениям с разными весами:

Ужесточение контроля и ответственности. За повторные нарушения (дважды за год) обнуляется вес всей группы показателей, что резко снижает итоговый КЗИ. ФСТЭК России вправе запросить подтверждающие документы и в случае непредоставления присвоить показателю 0.

Новая периодичность и условия оценки. Оценку КЗИ нужно проводить не реже раза в полгода. Внеочередная оценка обязательна после значимых инцидентов, изменений в архитектуре или по запросу ФСТЭК России.

Что должны сделать организации?

01

Изучить и назначить ответственных:

- ознакомить с методикой руководство и ответственного за ИБ;

- издать приказ о проведении оценки КЗИ, назначить рабочую группу из специалистов ИБ-службы.

02

Провести первичный аудит:

- собрать все документы, требуемые Приложением №1: приказы, политики, регламенты, отчеты сканеров уязвимостей, конфигураций межсетевого экрана и антивирусов;

- провести предварительный расчет КЗИ по формуле методики, чтобы понять текущий «цвет» (зеленый/оранжевый/красный).

03

Спланировать и устранить недостатки:

- если КЗИ < 1 (оранжевая или красная зона), немедленно разработать план мероприятий по устранению «нулевых» показателей. Срок реализации − до следующей плановой оценки (≤ 6 мес.);

- приоритет − показатели с наибольшим весом (группы 3 и 4) и повторяющиеся нарушения;

- внедрить регулярную процедуру расчета КЗИ раз в полгода, закрепить ее внутренним регламентом.

Рекомендации ФСТЭК России по защите почты от подмены отправителя (спуфинг)

Это руководство содержит конкретные технические инструкции по настройке трех ключевых механизмов для защиты корпоративной почты от атак, когда злоумышленники выдают себя за ваш домен (например, рассылают фишинг с адреса `director@ваша-компания.ru`).

Что должны сделать организации?

01

Назначить ответственного (системного администратора, специалиста ИБ) за настройку.

02

Составить полный список всех сервисов и IP-адресов, отправляющих почту от имени компании (основной сервер, CRM, сервисы рассылок, облачная почта).

03

Создать и опубликовать SPF-запись в DNS, включив в нее все выявленные источники.

04

Сгенерировать ключи и настроить подпись для основного почтового сервера. Опубликовать открытый ключ в DNS.

05

Настройка DMARC:

- начать с политики `p=none` и указать адрес для получения агрегированных отчетов (`rua`);

- регулярно (раз в неделю/месяц) анализировать DMARC-отчеты, которые будут приходить на указанный ящик;

- отчеты покажут, какие письма проходят проверку, а какие нет, и откуда идут попытки подделки.

06

Использовать онлайн-инструменты (например, MXToolbox) для проверки корректности опубликованных записей SPF, DKIM, DMARC.

07

Через 1-2 месяца мониторинга, когда все легитимные источники почты проходят проверку без ошибок, изменить политику DMARC на `p=quarantine` или `p=reject`.

08

Включить проверку статуса SPF/DKIM/DMARC в регулярные процедуры мониторинга ИБ. Отслеживать аномалии в отчетах.

Опубликованный стандарт

В ноябре 2025 года был опубликован новый национальный стандарт в сфере ИБ – ПНСТ 1021-2025 «Безопасность машин. Вопросы защиты информации в системах управления, связанных с обеспечением функциональной безопасности».

Федеральное агентство по техническому регулированию и метрологии (далее – Росстандарт) утвердило новый предварительный национальный стандарт ПНСТ 1021-2025, который впервые в России комплексно регулирует ИБ систем функциональной безопасности.

Документ напрямую связывает ИБ и физическую безопасность. Теперь под защиту попадают системы управления машинами, автоматикой, датчиками и АСУ технологическим процессом (далее − ТП), отказ которых может привести к авариям, травмам людей или остановке производства.

В системах, влияющих на функциональную безопасность, обязательными становятся 8 ключевых механизмов защиты информации:

- Идентификация и аутентификация.

- Управление доступом.

- Регистрация событий безопасности.

- Обнаружение вторжений и антивирусная защита.

- Анализ защищенности информации.

- Обеспечение целостности и доступности данных.

- Защита технических средств SCS.

- Защита информационной системы и каналов передачи данных.

Что должны сделать организации?

Если ваша деятельность связана с промышленностью, энергетикой, транспортом, топливно-энергетическим комплексом или другими сферами, где есть опасное оборудование и системы автоматического управления:

01

Проверить, есть ли в инфраструктуре системы управления, связанные с обеспечением функциональной безопасности (SCS, АСУ ТП).

02

Определить, подпадают ли эти системы под действие стандарта (ввод в силу с 01.03.2026).

03

Проанализировать существующие системы SCS/АСУ ТП на соответствие 8 обязательным механизмам защиты из стандарта.

04

Провести оценку рисков ИБ, которые могут повлиять на функциональную безопасность (например, как кибератака может вызвать отказ системы защиты от аварий).

05

Создать или актуализировать политику ИБ с учетом требований к функциональной безопасности.

06

Внедрить недостающие механизмы защиты (аутентификацию, контроль доступа, мониторинг, анализ защищенности) в промышленные сети.

07

Обновить регламенты эксплуатации и обслуживания промышленных систем.

08

Организовать обучение для ИБ-специалистов по основам функциональной безопасности и промышленных систем.

09

Провести обучение для инженеров АСУ ТП и технологов по основам кибербезопасности и требованиям нового стандарта.

10

Наладить регулярное взаимодействие между ИБ-службой и производственными подразделениями.

11

Учитывать требования ПНСТ 1021-2025 при закупке нового промышленного оборудования и систем управления.

12

Включить проверку на соответствие стандарту в процедуры аудита и инцидент-менеджмента.

Деятельность ТК 362

На сайте ФСТЭК России опубликована «Перспективная программа работы технического комитета по стандартизации «Защита информации» (далее – ТК 362) на период до 2030 года».

Основные цели:

01

Создать и обновить нормативную базу для защиты информации в современных условиях.

02

Установить единые требования и подходы для производителей средств защиты, разработчиков программного обеспечения, операторов КИИ и других организаций.

03

Учесть новые технологии и угрозы (искусственный интеллект, облачные вычисления).

Также была опубликована Справка-доклад о ходе работ по ТК 362 на 2025 год по состоянию на 31 октября 2025 года.

Основные итоги:

01

Организация разработки и публичного обсуждения стандартов:

- организовано публичное обсуждение проекта ГОСТ Р «Защита информации. Доверенная среда исполнения. Общие положения». Срок рассмотрения – до 29.10.2025;

- направлен председателю ТК 362 для решения о публичном обсуждении проект ГОСТ Р «Защита информации. Разработка безопасного программного обеспечения, реализующего технологии искусственного интеллекта. Общие требования»;

- проект ГОСТ Р «Защита информации. Разработка безопасного программного обеспечения. Композиционный анализ программного обеспечения. Общие требования» дорабатывается разработчиком по замечаниям, полученным в ходе публичного обсуждения. Ожидаемый срок представления – декабрь 2025 г;

- разослана на согласование членам ТК 362 окончательная редакция проекта ГОСТ Р «Искусственный интеллект в КИИ. Общие положения».

02

Утверждение и корректировка программ и каталогов:

- на утверждение председателю ТК 362 представлена скорректированная Перспективная программа работ ТК 362 до 2030 года, дополненная проектом ГОСТ Р «Защита информации. Защита информации в облачной инфраструктуре. Общие положения»;

- представлены в Росстандарт предложения в проект дополнения в программу национальной стандартизации на 2025 год по ТК 362;

- направлены в Росстандарт результаты рассмотрения Каталога товаров, работ, услуг для госзакупок в области защиты информации;

- направлены в профильные органы СНГ результаты рассмотрения перечня документов по межгосударственной стандартизации.

03

Работа с организациями-членами ТК 362:

- утверждено решение о принятии в состав ТК 362 ДИБ ООО «Яндекс Технологии» со статусом «Наблюдатель» (Н);

- направлена в ПАО «Сбербанк» копия решения об изменении его статуса в ТК 362 с «Наблюдатель» на «Постоянный член»;

- разослано информационное письмо руководителям рабочих групп об уточнении состава этих групп;

- утверждено председателем ТК 362 решение о назначении председателя подкомитета 3 (ПК 3).

04

Взаимодействие с другими структурами:

- направлены в ТК 057 «Интеллектуальные транспортные системы» результаты согласования проекта Перспективной программы стандартизации по данному направлению на 2026-2028 годы;

- проведен анализ работы ТК 362 и активности его членов в III квартале 2025 года, результаты направлены председателю и рассылкой всем членам ТК.